【域渗透】DCSync 流量分析

概述:DCSync 流量抓取及分析

相关参考文章:

- DCE/RPC - Wireshark Wiki

- [MS-RPCE]: Remote Procedure Call Protocol Extensions | Microsoft Learn

- DCShadow原理与抓包 | 我的学习笔记 - 阅力值 ⭐⭐⭐⭐

相关接口:

- [MS-DRSR]: drsuapi RPC Interface | Microsoft Learn

- [MS-DRSR]: RPC Methods and Their Behavior | Microsoft Learn

DCSync 流量

如何抓取

环境说明

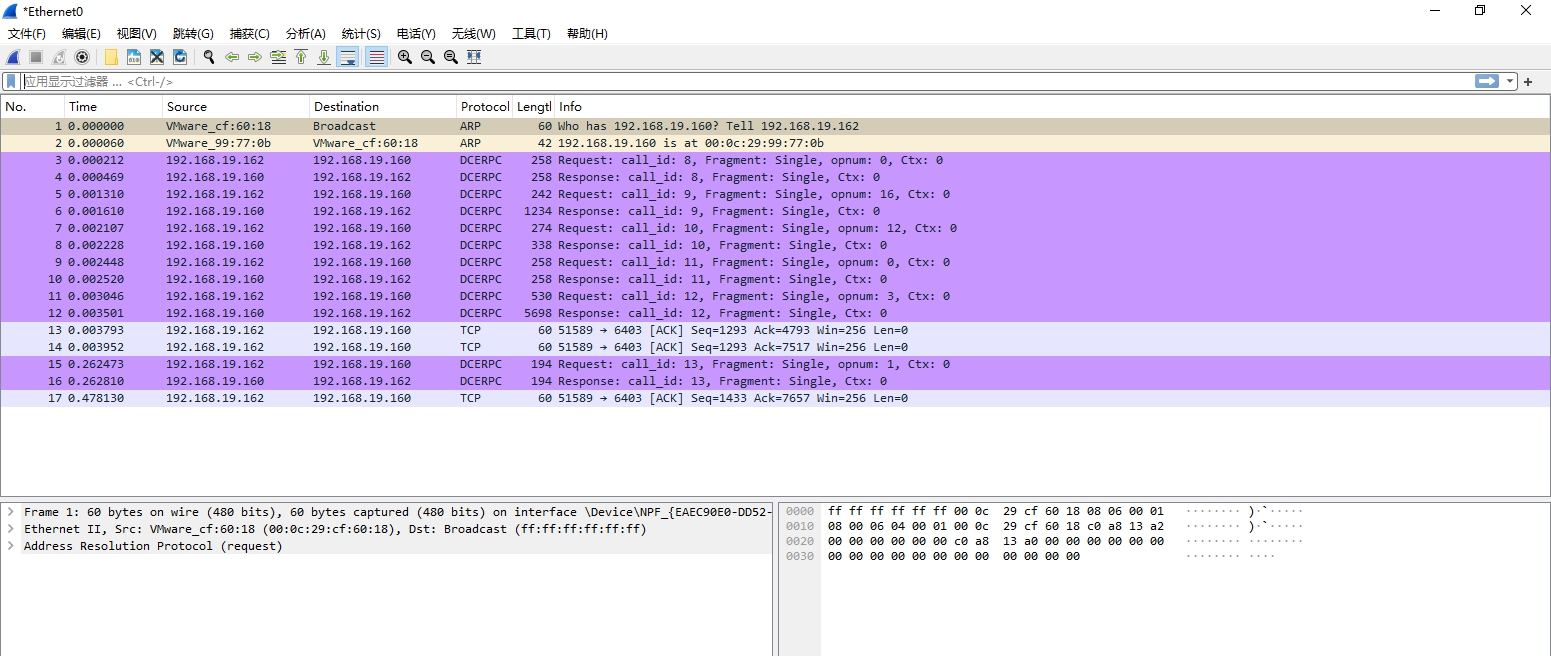

搭建虚拟机环境用来测试,我这边是

- 域用户机:win7,IPv4:192.168.19.162

- 域控:Windows Server 2016,IPv4:192.168.19.160

如何触发

主要使用 mimikatz 的 lsadump:: dcsync 命令,详见 【mimikatz】 一文中有关描述。 dcsync 相关内容可以参考 【网安】DCSYNC攻击 一文。

Wireshark 流量说明

如上图所示,一次 DCSync 主要使用了三个协议:

ARP获取 IP 地址,暂不赘述,刚开机,所以先调用了 ARPDCERPC

DCE/RPC 协议由于加密的原因,实际上是不能直观看到调用的接口和传输内容。但是可以看到触发的事件。TCP

DCERPC

DCERPC 协议是什么

[[RPC]] 是一种编程模型,主要用于应用程序实现远程过程调用,微软的 DCEPRC 即是对远程过程调用的一种实现和扩展,实际上 Windows 上的很多服务以 RPC 的形式对外提供调用接口,外部应用程序可以通过调用这些PRC接口来实现对特定服务的访问。DCERPC 有多种不同的承载方式,如TCP、UDP、HTTP、SMB命名管道等,客户端通过不同的承载协议连接到指定的服务端,由UUID绑定(Bind)到需要使用的终端接口(endpoint/interface)上,再传递所需参数来调用接口上指定的方法(operation),服务端随后将执行结果封装到协议数据包中返回。

这里不对 DCERPC 协议进行过多的探讨,感兴趣的同学可以看看这篇文章 DCERPC @ringlcy

DCSync API 接口和流量分析

说明

以 mimikatz 接口为例

调用和流量记录

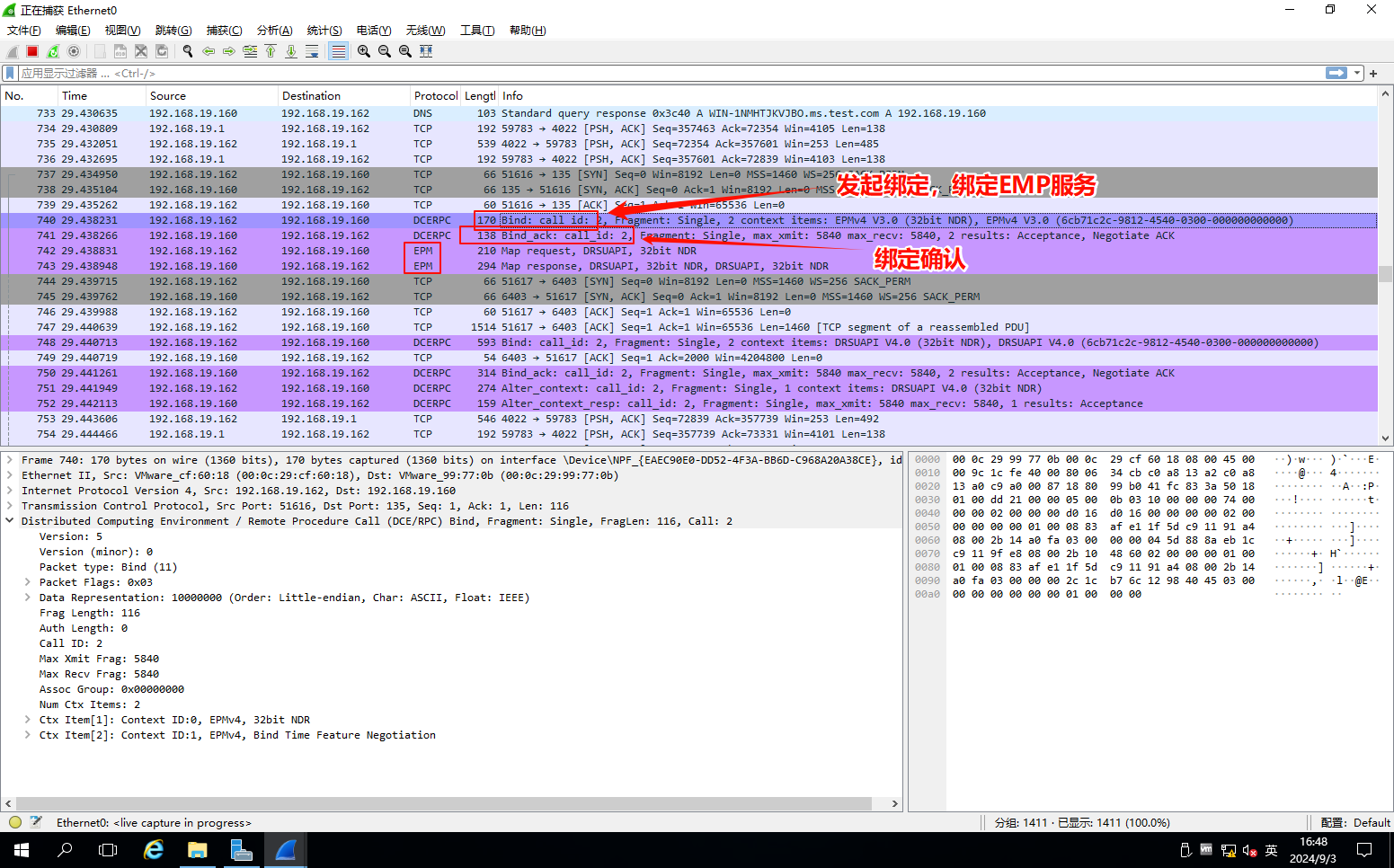

kull_m_rpc_createBinding绑定 RPC 及响应

要绑定服务的 UUID,服务为 EPM

EPM 服务由 KDC(Kerberos Key Distrubution Center) 提供。

EPM 也是 DCERPC 上的一个终端,对应的 UUID 为 E1AF8308-5D1F-11C9-91A4-08002B14A0FA,其特殊之处在于 EPM 提供了对知名服务的查询映射、管理等功能。EPM 接口中 opnum 为 3 的方法(ept_map)即提供了对某个 RPC 服务所在位置的查询功能。

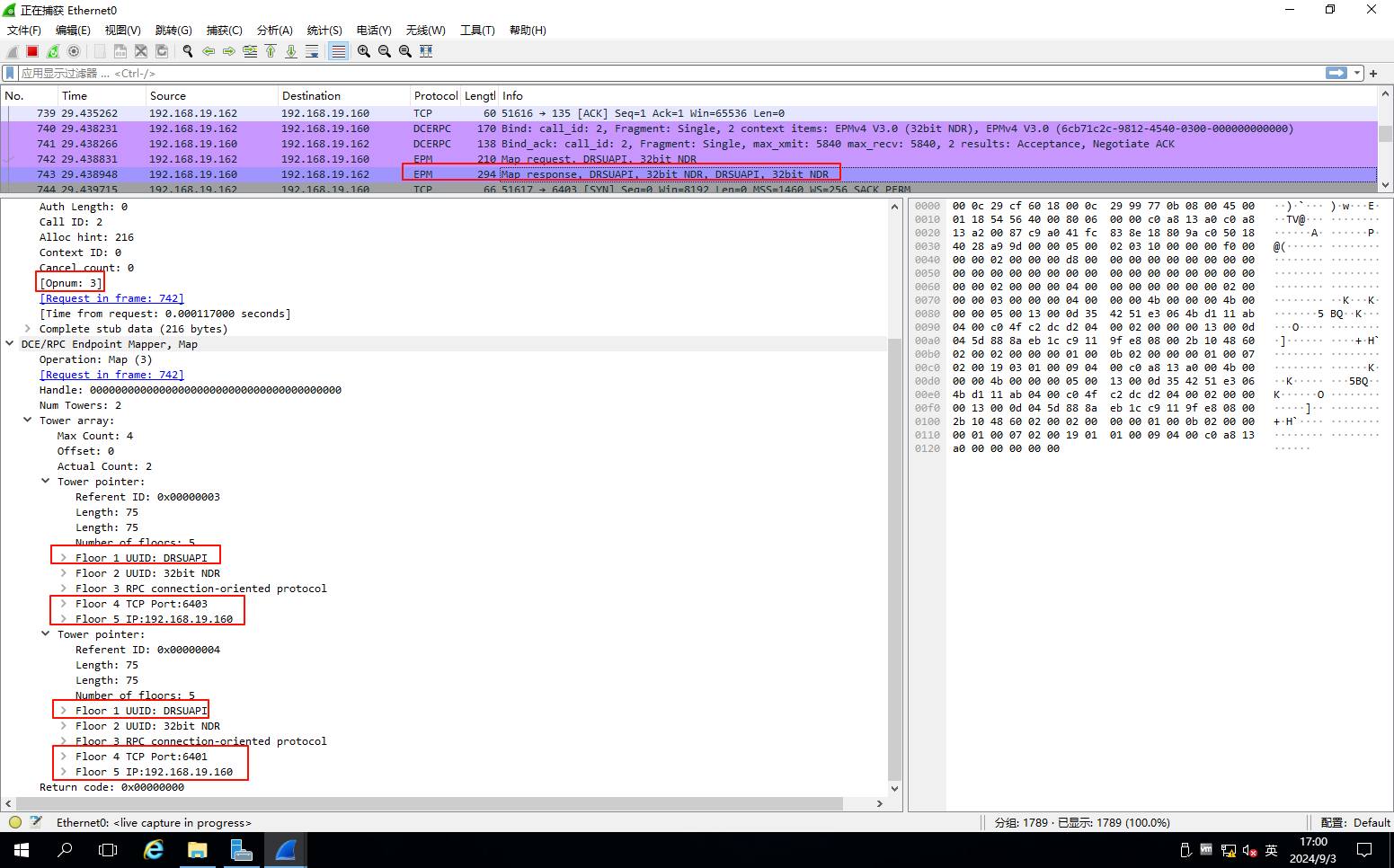

2. 查询 DRS 服务 UUID 及端口

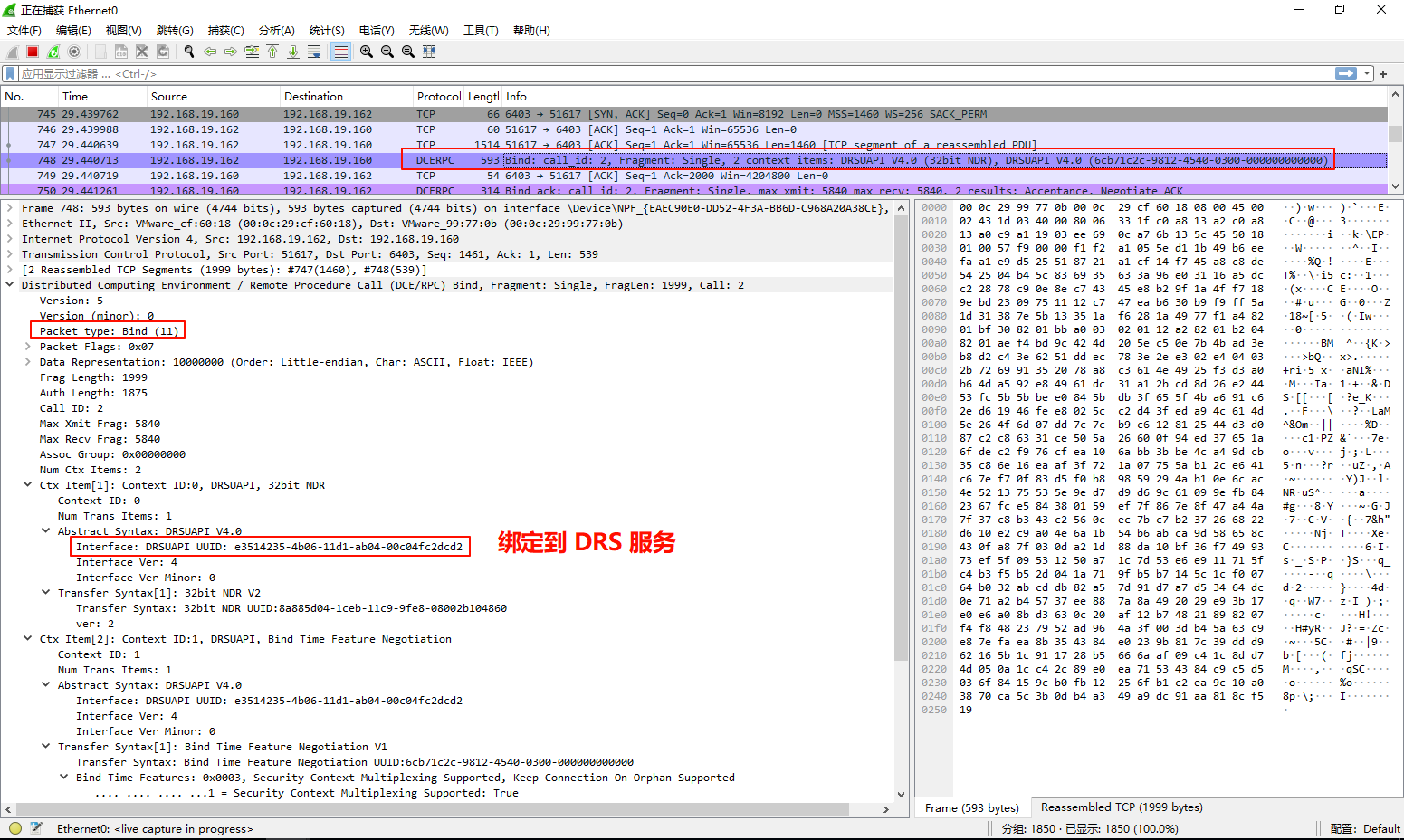

- 绑定到 DRS 服务RPC接口

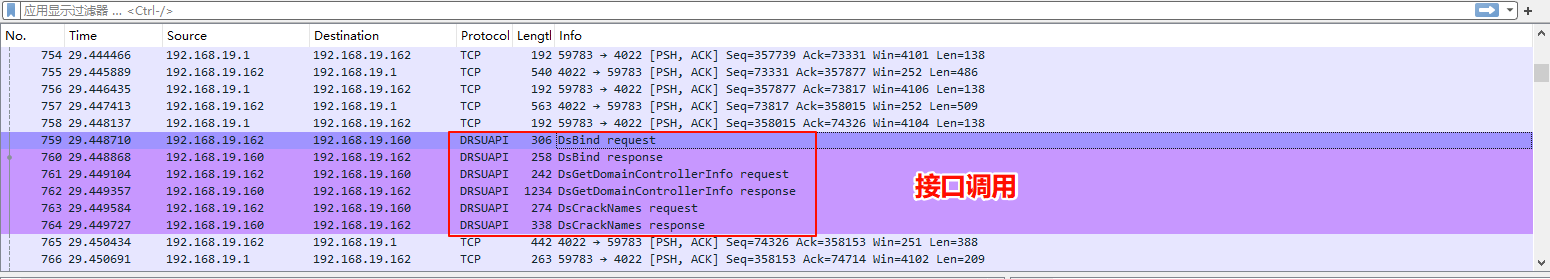

- 接口调用

【域渗透】DCSync 流量分析

https://hodlyounger.github.io/A_内功/A_winsafe/【域渗透】DCSync流量分析/